企業として、サイバー攻撃に対するセキュリティについて対応・対策について記載してみました。

企業はどのようなサイバー攻撃を受けるのか? 手口や被害で分類すると複雑になりますので、主に攻撃の種類で数えた場合、下記の5点になります。

①標的型メール

②自社サイトのWeb改ざん

③VPNサーバ等に対する不正アクセス

④DoS攻撃

⑤USB経由によるマルウェア感染

⑥Web閲覧による感染(水飲み場攻撃)

各サイバー攻撃についてどのような攻撃が想定され、そこからの被害、対策について記載します。

標的型メールからです。

攻撃

標的型メールとして受信先のメールアドレスとして

・公開されているメールアドレス

採用メールアドレスや相談窓口用メールアドレス

⇒日々スパムメールも含めて標的型メールが届く

・非公開メールアドレス

名刺のみしか記載されていないメールアドレスであり、第三者は知らない

⇒年に数回あるかないかの標的型メールを受信する。役員ほど標的型メールが送られますが、

一般社員にも普通に標的型メールは送られます。

メールの種類

・ばらまき型

⇒チェーンメールやスパムメールに近く、文字化けも多い。

・やり取り型

⇒採用活動、転職活動によるやり取りも多い、転職活動の場合自身の個人情報も追加で送っていることも。

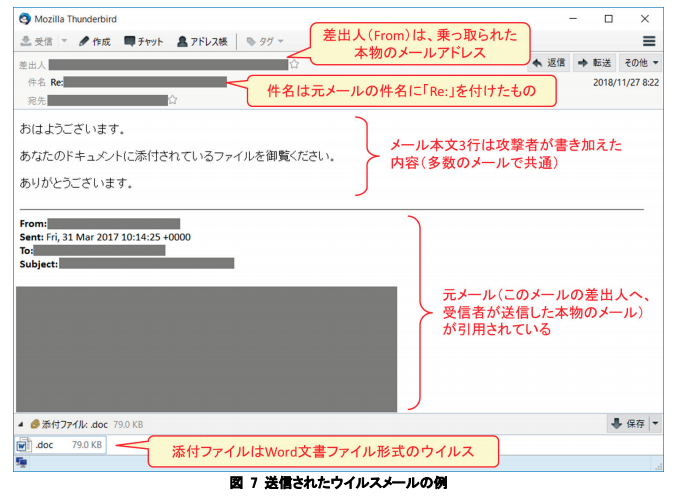

・引用型

⇒他社とやりとりしている過去のメールを引用(返信)した形によるメール。

この場合は、他所のメールサーバが不正アクセスなど、メールが盗聴又は窃取されている。

⇒返信の引用を使用した攻撃の場合、BEC(ビジネスメール詐欺)でも使用される。

J-CSIP「サイバー情報共有イニシアティブ(J-CSIP)運用状況[2018年 10月~12月]」

ウイルス

・添付ファイル

実行ファイル

⇒「.exe」(自己解凍形式型もあるが、現在はアイコンを偽造のみでそのままウイルスということも)、「.dll」も付属されている場合もあり、こちらがマルウェア本体ということもあります。

マクロファイル

⇒「.doc」(最近Microsoftの機能によってマルウェアのマクロをONにした場合止まることも)

圧縮ファイル

⇒普通の圧縮は一昔多かった。

パスワード付ファイル

⇒メールサーバのサウンドボックスによるウイルス解析を遮るために、パスワード付が令和から増えた気がします。

・URLリンク

⇒マルウェアをダウンロード。日本は普段の業務で添付ファイル付きメールが多いため、サイバー攻撃も添付ファイルが多いが、海外では普段の業務で添付ファイル付きのメールではなく、URLリンクを付けてのやりとりが多いため、サイバー攻撃によるマルウェアもURLリンクが多い。

被害

標的型メール攻撃によって受ける被害として

・情報漏洩

・ランサムウェア

・その他

サプライチェーン攻撃の発展

⇒システム開発をしている会社の場合、サーバでアップデートソフトウェアを配布している部署だと、システム管理者から配布サーバを改ざんし、マルウェアを配布させる。、

⇒孫会社、子会社の場合、親会社を踏み台として、本丸の親会社に攻撃するための、メール取得や感染した端末から親会社社員に対してい標的型メールを送付する。

対策

標的型メールに対策として

・SPFやDKIMによるメール認証

送信元偽造検知

・メールサーバ(サウンドボックス)

添付ファイルを仮想環境で実行(展開)し、マルウェアどうか選別します。

(パスワード付の添付ファイルも、本文内に記載されていれば自動的に解凍してくれる機能があるものもある。)

・UTM(出口対策)

マルウェアに感染した場合でも、外部に不正通信させないためのフィルタリング

・各端末に対するウイルス対策ソフト、EDR

・従業員に対する教養

啓蒙活動として、標的型メールの危険性などを伝える必要があります。

役員にはITが疎い人も多く、アクセスできる権限を持っていることも多いため注意が必要ですが、若い人でも、「実行ファイルって何?」というパソコンに疎い人も増えています。最近はスマホだけでパソコンを使ったことがない世代が増えているからでしょうか?

・社内連絡では、メールを使用しないでチャット文化にする

標的型メールでは、社内の人になりすました標的型メールがくることもあります。

その対策として、社内連絡にはメールを廃止し、「Slack」や「Teams」等で連絡することにすれば、不審なメールには気付きやすくなります。

コメント