セキュリティ

セキュリティ 産業用制御システムのセキュリティ-10大脅威と対策2019_Security(BSI-ICS)

ドイツIBSが産業用制御システムについて公開された文書について、IPAが翻訳しております。

セキュリティ

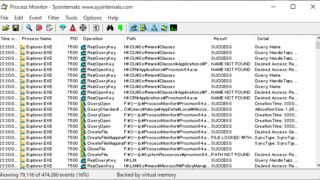

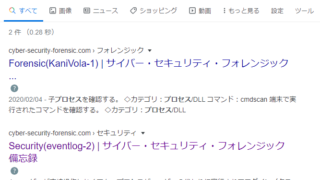

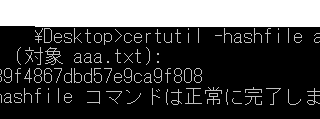

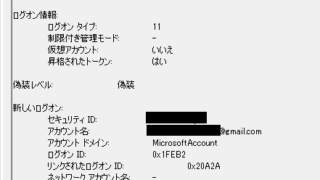

セキュリティ  フォレンジック

フォレンジック  フォレンジック

フォレンジック  フォレンジック

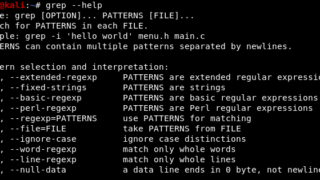

フォレンジック  サイバー

サイバー  フォレンジック

フォレンジック  サイバー

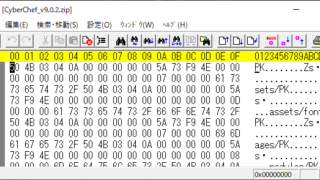

サイバー  セキュリティ

セキュリティ  サイバー

サイバー  セキュリティ

セキュリティ