初心者向け:Kali LinuxとMetasploitを使った実践ハッキング入門

この記事では、Kali Linux上でMetasploitを使い、基本的な脆弱性スキャンと攻撃を体験する方法を解説します。

- 脆弱性スキャン:

nmapを使って対象サーバのポートを確認、対象の脆弱性を探します。 - モジュールの選択:対象の脆弱性に合うmetasploitのモジュールを検索&選択します。

- エクスプロイト選択:

msfconsoleで使用するモジュールを選択します。

use 【モジュール】 - ペイロード設定: リモートアクセス用に

meterpreterを設定。

options(使用するモジュールのパラメータを確認)

set RHOST(対象のIPアドレスなどを設定) - 攻撃実行: セッションを確立して情報収集。

exploit(実行)

「Metasploit1」の続きになります。

ペネトレを実行する際の基本手順としては、下記のとおりになります。

ここでは、「2. モジュールの選択」について記載します。

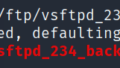

1.search:対象の脆弱性に合うmetasploitのモジュールを検索

Metasploitには、様々なモジュールがあり、下記のように仕様が分かれているので、状況によって使い分ける必要があります。

| モジュール | 用途 |

| exploit | 脆弱性を突いてペイロードを実行します。 |

| payload | 脆弱性利用直後に実行するコードでリモート接続の確立、RATの起動などが当てはまります。これが一番使用されます。(exploit実行後に使用) |

| auxiliary | スキャナなどの補助ツールです。(nmapでも同じことができます。) |

| post | リモート接続後(対象に侵入後)に実行する情報収集などに役立ちます。 |

使用したいモジュールを探す際には、脆弱性の番号「CVE-数字」、「MS数字」、「exploit名」で検索すると楽です

msf5 > search 検索したい文字列

モジュールは多くの有志で作成されたものになります。

そのため、各項目の説明を読んで、必要なモジュールを選択することが大事です。

すべてのエクスプロイト モジュールには、ターゲット システムへの潜在的な影響に基づいてランクが割り当てられています。ユーザーは、ランキングに基づいてエクスプロイトを検索、分類、優先順位が付けができます。

| Ranking | 説明 |

| Excellent | このエクスプロイトによってサービスがクラッシュすることはありません。これは、SQL インジェクション、CMD 実行、RFI、LFI などの場合に当てはまります。特別な状況 ( WMF Escape() )がない限り、典型的なメモリ破損エクスプロイトにはこのランクが与えられるべきではありません |

| Great | このエクスプロイトにはデフォルトのターゲットがあり、適切なターゲットを自動検出するか、バージョン チェック後にアプリケーション固有のリターン アドレスを使用します。 |

| Good | このエクスプロイトにはデフォルトのターゲットがあり、このタイプのソフトウェアでは「一般的なケース」です (英語、デスクトップ アプリの場合は Windows 7、サーバーの場合は 2012 など)。 エクスプロイトはターゲットを自動検出しません。 |

| Normal | それ以外の点ではこのエクスプロイトは信頼性がありますが、この種のソフトウェアの「一般的なケース」ではない特定のバージョンに依存しているため、確実に自動検出できない (または検出しない) ことになります。 |

| Average | このエクスプロイトは一般に信頼性が低いか、エクスプロイトが困難ですが、一般的なプラットフォームでは成功率が 50% 以上です。 |

| Low | このエクスプロイトを一般的なプラットフォームで悪用することはほぼ不可能です (成功率は 50% 未満)。 |

| Manual | このエクスプロイトは不安定であるか、エクスプロイトが困難であり、基本的には DoS (成功率 15% 以下) です。 このランキングは、ユーザーが特に設定しない限りモジュールが役に立たない場合にも使用されます |

出来る限り上位のランクを使用した方が成功率が高いといえます。

2.各脆弱性のモジュールを調査

前の記事から「Metasploitable2」に対して、「nmap」を実施して判明した脆弱性を確認してみましょう。

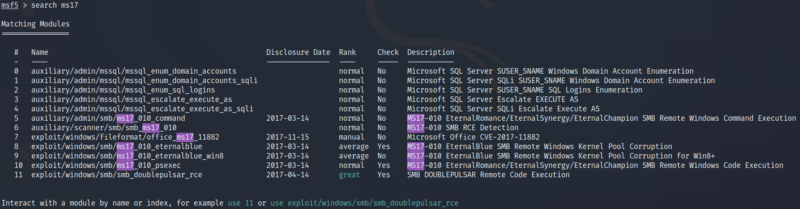

search vsftpd

説明を読むと、「VSFTPD v2.3.4 Backdoor Command Execution」

「翻訳:VSFTPD v2.3.4 バックドア コマンドの実行」という脆弱性を突くモジュールだと分かります。

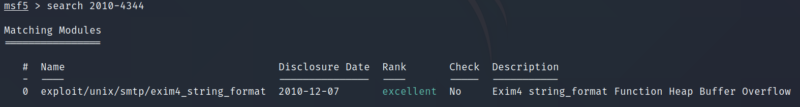

search 2010-4344

説明を読むと、「Exim4 string_format Function Heap Buffer Overflow」

「翻訳:Exim4 string_format 関数ヒープ バッファ オーバーフロー」という脆弱性を突くモジュールだと分かります。

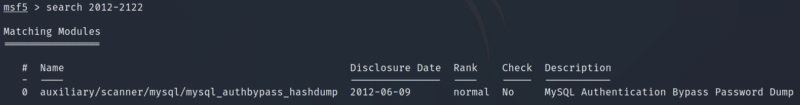

search 2012-2122

説明を読むと、「MySQL Authentication Bypass Password Dump」

「翻訳:MySQL 認証バイパス パスワード ダンプ」という脆弱性を突くモジュールだと分かります。

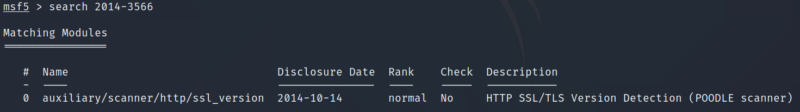

search 2014-3566

説明を読むと、「HTTP SSL/TLS Version Detection (POODLE scanner)」

「翻訳:HTTP SSL/TLS バージョン検出 (POODLE スキャナー)」という脆弱性を突くモジュールだと分かります。